2019-09-04 11:00 (Ultima actualización: 2023-04-10 18:23)

SD-WAN II - Configuración inicial de los controladores

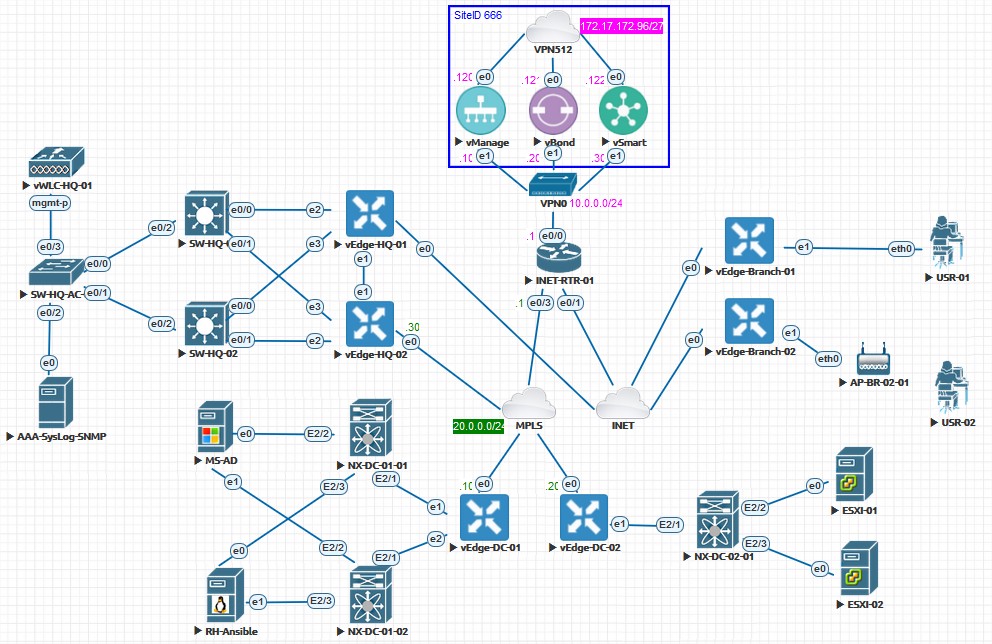

Para continuar con el laboratorio SD-WAN iniciado aquí, He cambiado un poco la topología. Teniendo en cuenta cómo deberían acabar siendo las cosas, he añadido direccionamiento, redes y distribución lógica de algunos componentes. Abajo la nueva imagen.

Como podemos ver, tendré VPN512 conectado directamente a mi red doméstica, así que podré acceder a los tres vManage, vBond y vSmart a la vez desde mi portátil. Eso facilitará seguro la configuración inicial y dotará a todo el laboratorio de una red de control de gestión.

También hay que tener en cuenta que debido a algunas restricciones de QEMU que todavía no he descubierto cómo direccionar, la interfaz e1 representada para el nodo vBond, se traduce a Ge0/0 en el appliance. Así que ten en cuenta que la imagen es un poco diferente a lo que realmente tenemos.

Configuración de red de vManage

Según el esquema mostrado empezaré dando al nodo vManage una configuración de red inicial, y probaré que puedo comunicarme con este nodo y también abrir su GUI web.

Nota al margen. No olvides añadir el almacenamiento adicional solicitado a este appliance en el primer arranque. De lo contrario, no funcionará.

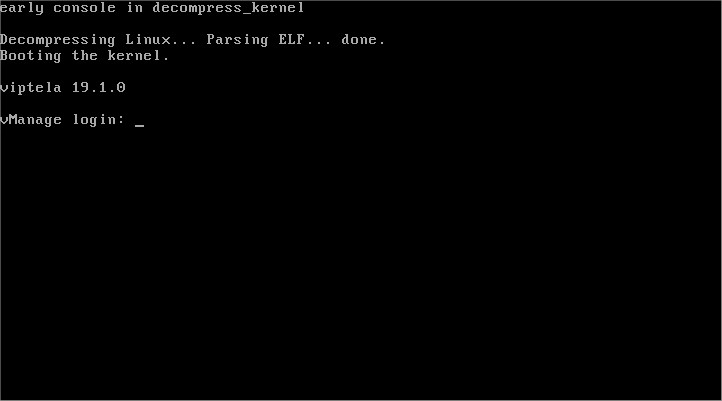

Vamos a encender este nodo y ver lo que nos encontramos:

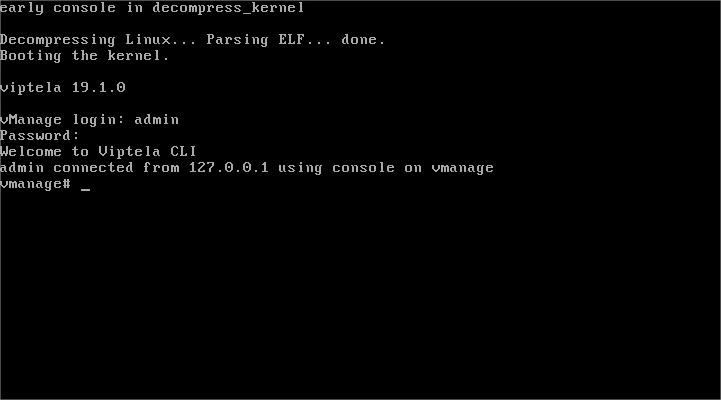

El nombre de usuario y la contraseña por defecto deben ser admin/admin , así que allá vamos:

Empecemos configurando los fundamentos del sistema y también la red. La aplicación de la siguiente plantilla nos dará lo necesario en esta fase:

conf t

system

host-name vManage

system-ip 1.1.1.1

admin-tech-on-failure

organization-name "sdwan lab"

clock timezone Atlantic/Canary

vbond 10.0.0.20

exit

vpn 0

no int eth0

int eth1

ip add 10.0.0.10/24

no shut

ip route 0.0.0.0/0 10.0.0.1

exit

vpn 512

no int eth1

int eth0

ip add 172.17.172.120/27

no shut

ip route 0.0.0.0/0 172.17.172.97

exit

exit

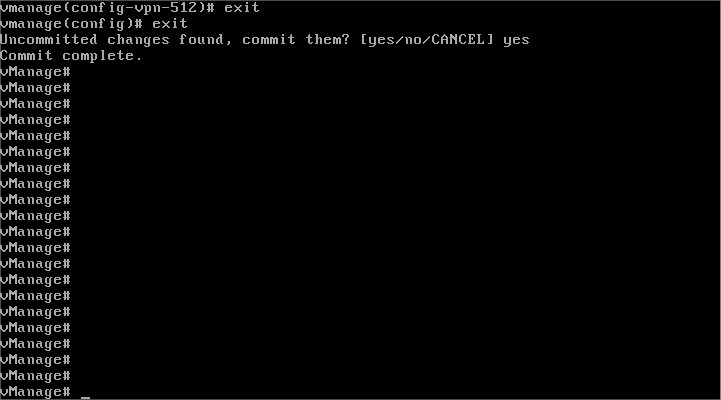

Sinceramente, esperaba tener que teclear wr mem o algo similar, no es el caso. El sistema detectó que hay cambios no comprometidos que tenemos que aplicar para que surtan efecto. Así que vamos a hacer commit, si algo no está bien con nuestra configuración nos avisará. En caso contrario:

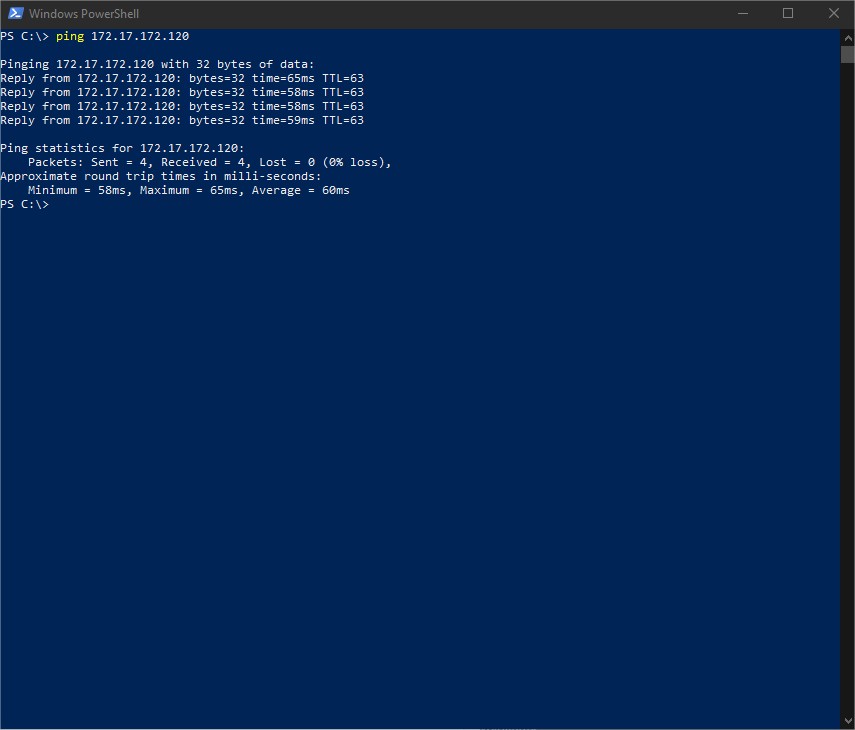

Ahora deberíamos tener acceso a través de la zona de seguridad VPN512 a nuestro nodo vManage nodo:

Responde al ping. Veamos la interfaz web:

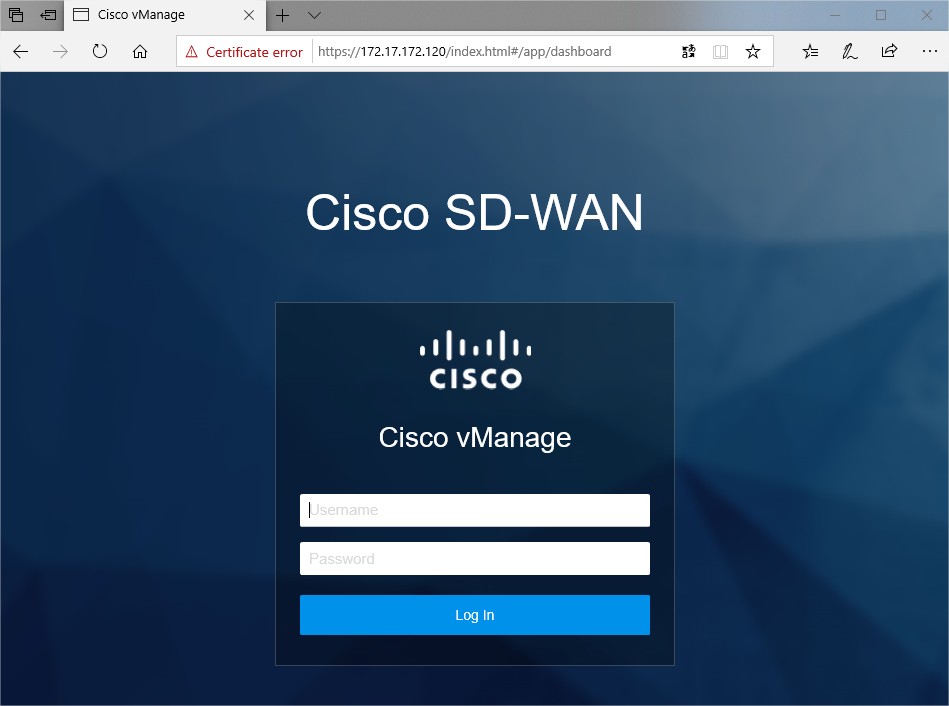

Excepto el evidente certificado autofirmado -lo arreglaré más tarde, tiene buena pinta, ¿verdad?

Configuración de red de vBond

Es hora de utilizar el dispositivo vBond. Enciéndelo, aplica la configuración y prueba la conectividad:

conf t

system

host-name vBond

system-ip 2.2.2.2

organization-name "sdwan lab"

clock timezone Atlantic/Canary

vbond 10.0.0.20 local vbond-only

exit

vpn 0

int ge0/0

ip add 10.0.0.20/24

no tunnel-interface

no shut

ip route 0.0.0.0/0 10.0.0.1

exit

vpn 512

no int eth1

int eth0

ip add 172.17.172.121/27

no shut

ip route 0.0.0.0/0 172.17.172.97

exit

exit

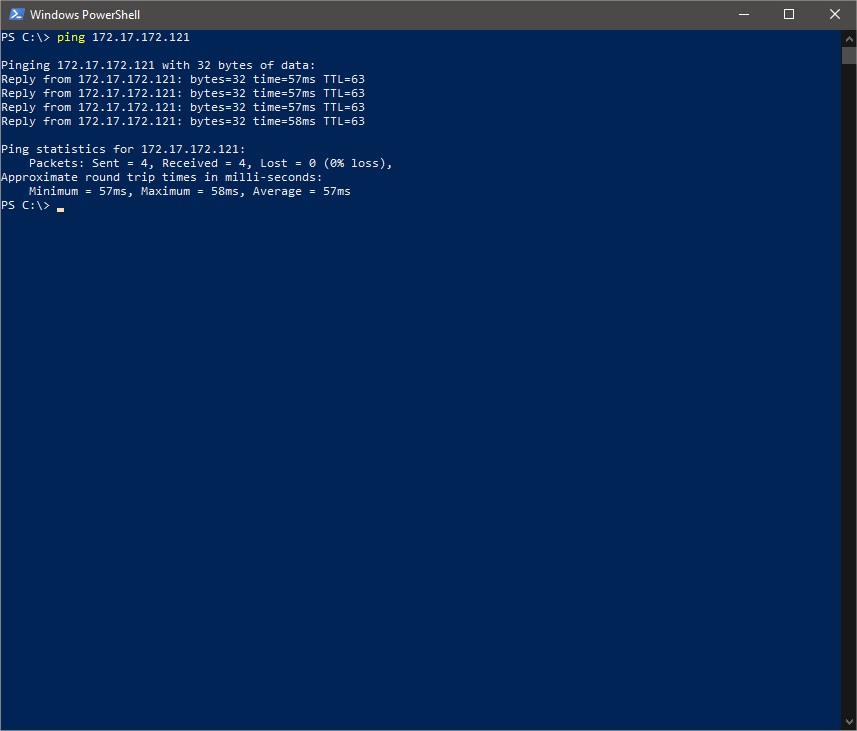

Otro que se ve bien hasta ahora. Llegando al último nodo controlador.

Configuración de red de vSmart

Lo mismo de siempre, vamos a utilizar los siguientes comandos o plantilla, agujas de decir, adaptar los valores según sus propias necesidades.

conf t

system

host-name vSmart

system-ip 3.3.3.3

organization-name "sdwan lab"

clock timezone Atlantic/Canary

vbond 10.0.0.20 local vbond-only

exit

vpn 0

int ge0/0

ip add 10.0.0.30/24

no tunnel-interface

no shut

ip route 0.0.0.0/0 10.0.0.1

exit

vpn 512

no int eth1

int eth0

ip add 172.17.172.122/27

no shut

ip route 0.0.0.0/0 172.17.172.97

exit

exit

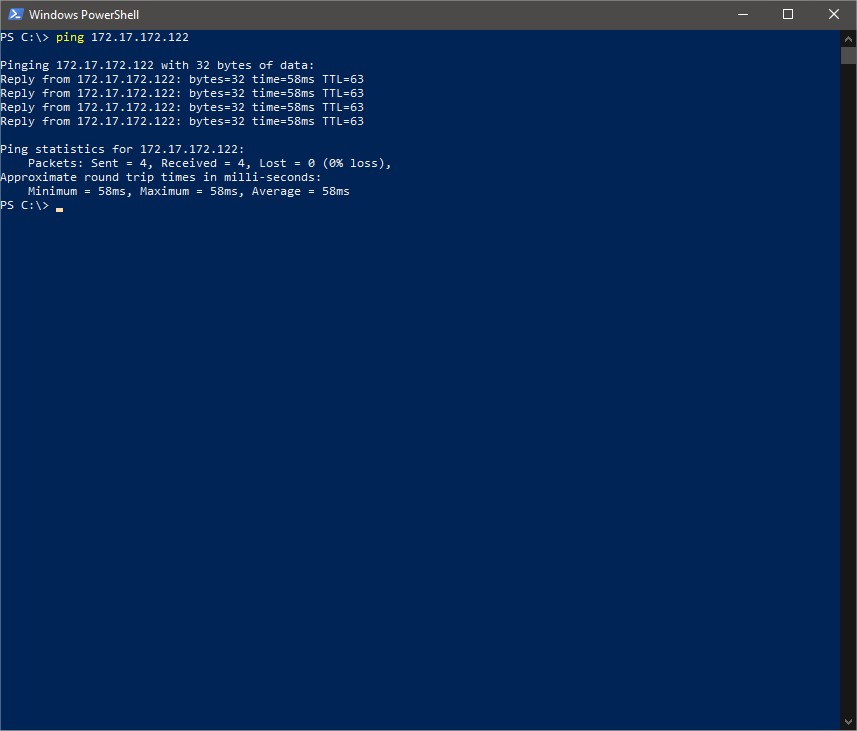

De nuevo, ¿podemos llegar a esto último?

Genial :-)

Algunas comprobaciones

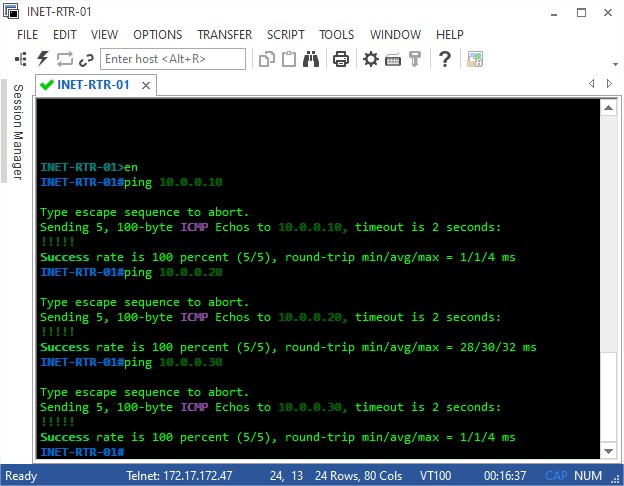

Primero comprobemos que podemos llegar a estos tipos desde las interfaces que dan a VPN0:

Os estaréis preguntando quién es 172.17.172.47. Bueno, para aquellos que aún no lo saben, ese es el nodo EVE-NG que ejecuta todo el laboratorio.

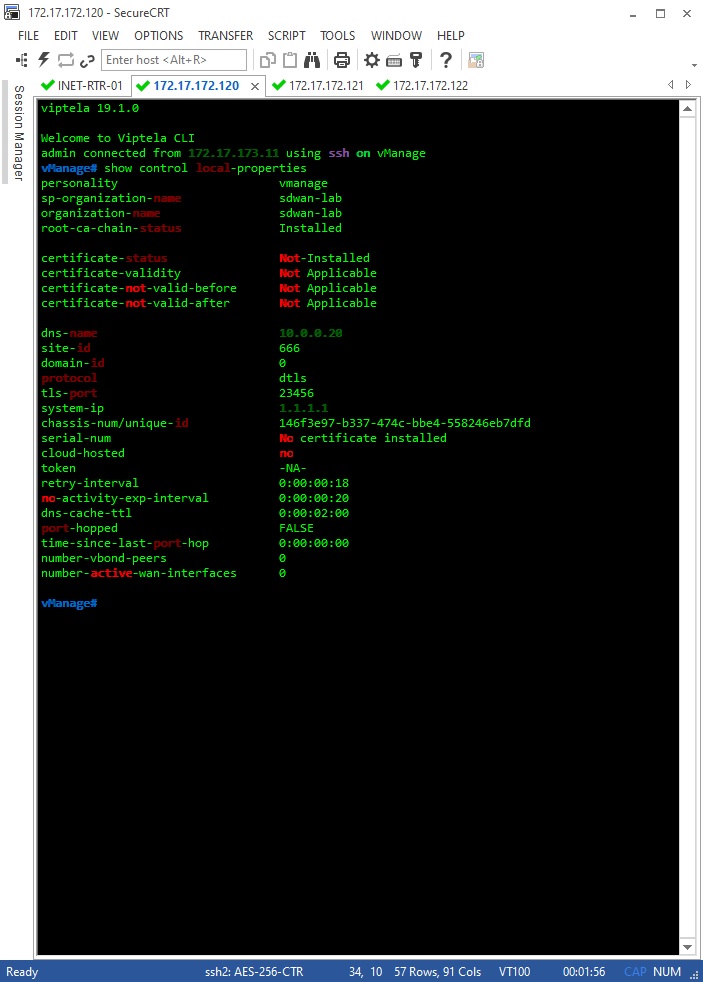

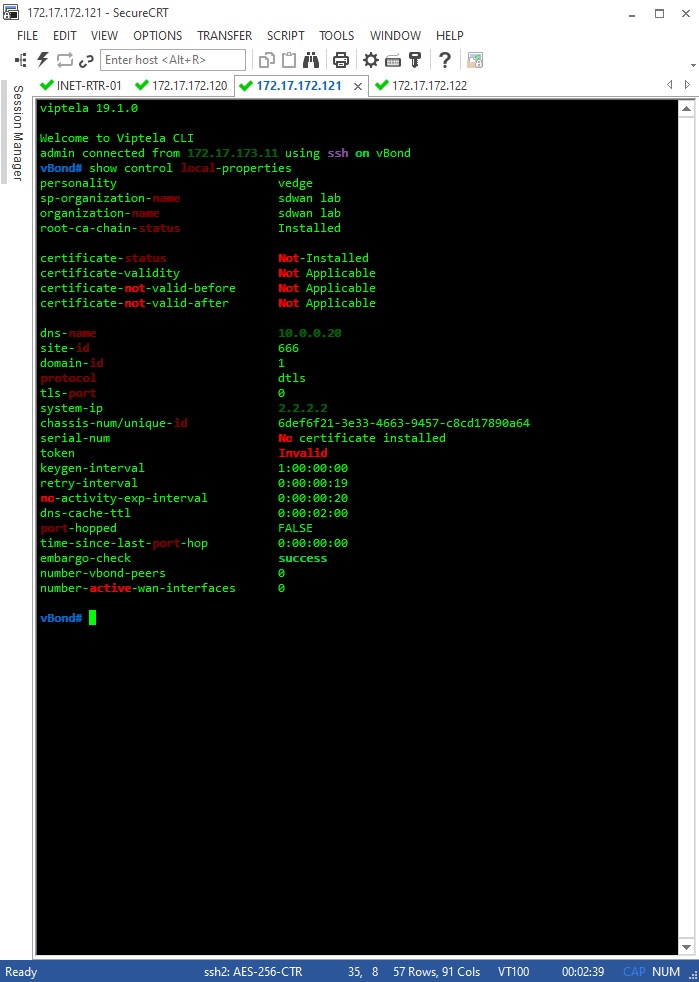

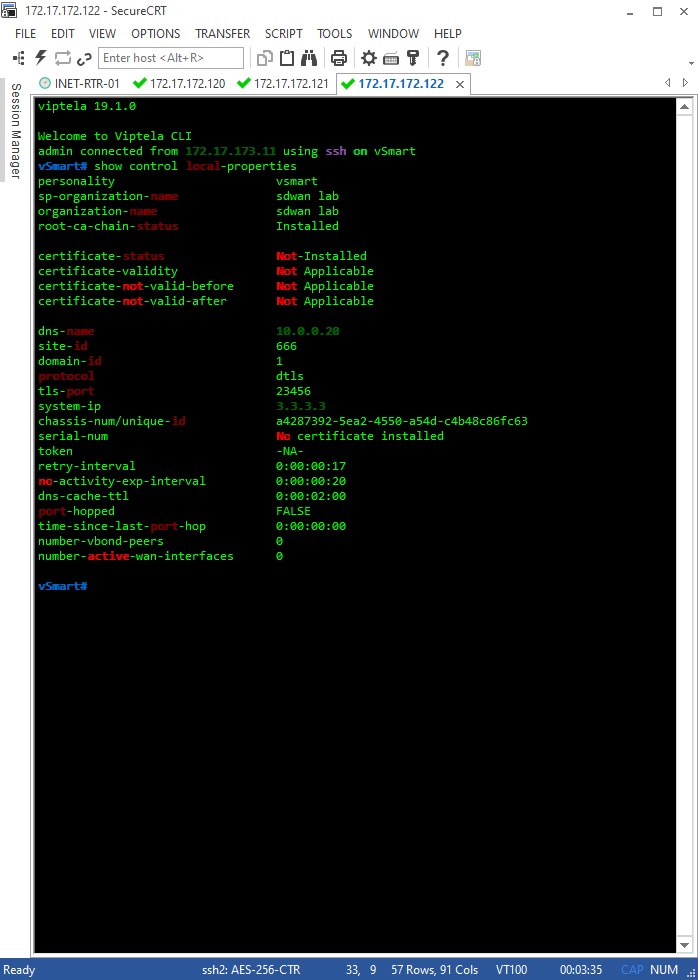

Comprobemos nuestra configuración para que la dirección IP de vBond, system-id y organization-name estén correctamente configurados y coincidan en los tres nodos, y también asegurémonos de que system-ip es único. Usaremos

show control local-properties

Esto es todo por ahora. En las próximas entradas de esta serie estaremos onboarding los nodos mediante la solicitud, emisión e instalación de certificados en ellos.